„SafetyNet Explained“ Kodėl „Android“ mokėjimai ir kitos programos neveikia įsišaknijusiuose įrenginiuose

„Android“ įrenginio įsišaknijimas suteikia jums prieigą prie platesnio įvairių programų ir gilesnės prieigos prie „Android“ sistemos. Tačiau kai kurios programos, pvz., „Google“ „Android Pay-Pay“, neveiks visiškai įsišaknijusiame įrenginyje.

„Google“ naudoja kažką, vadinamą „SafetyNet“, kad nustatytų, ar jūsų įrenginys yra įsišaknijęs, ar ne, ir blokuoja prieigą prie šių funkcijų. „Google“ nėra vienintelė, arba daugybė trečiųjų šalių programų taip pat neveiks, jei „Android“ įrenginiai yra įsišakniję, nors jie gali patikrinti, ar yra šaknis kitaip.

SafetyNet: Kaip „Google“ žino, kad esate „Android“ telefonas

„Android“ įrenginiuose yra „SafetyNet API“, kuri yra „Google Play“ paslaugų sluoksnio, įdiegto „Google“ patvirtintuose „Android“ įrenginiuose, dalis. „API“ „suteikia prieigą prie„ Google “paslaugų, kurios padeda įvertinti„ Android “įrenginio sveikatą ir saugumą“, pasak „Google“. Jei esate „Android“ kūrėjas, galite pasikviesti šią API savo programoje, kad patikrintumėte, ar įrenginys, kurį naudojate, buvo sugadintas.

Ši „SafetyNet“ API skirta patikrinti, ar įrenginys buvo sugadintas, nesvarbu, ar jis buvo įsišaknijęs naudotojo, ar veikia tinkintas ROM, ar buvo užkrėstas mažo lygio kenkėjiškomis programomis..

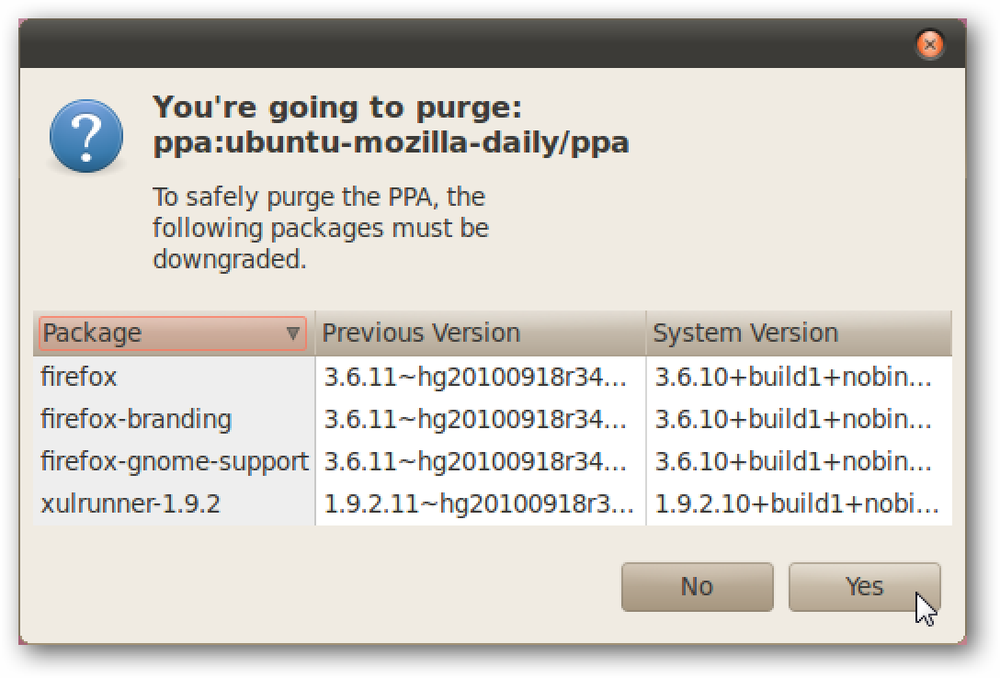

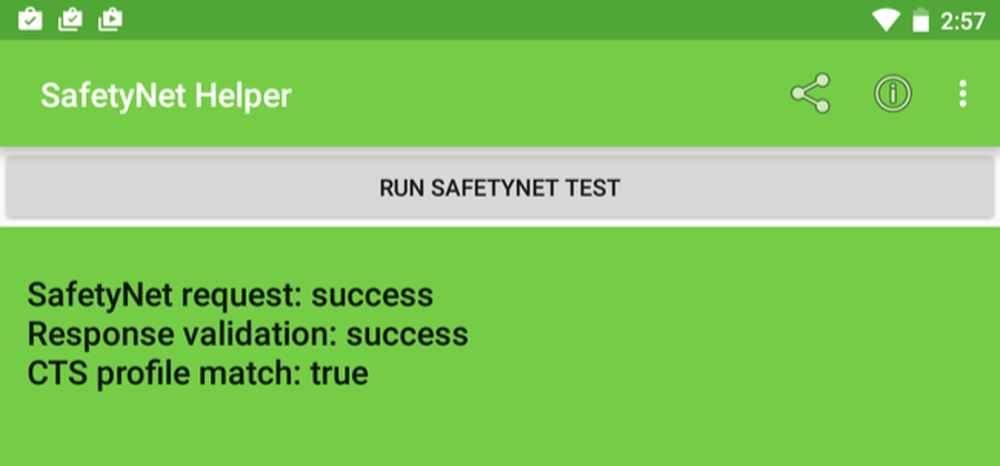

Prietaisai, kurie siunčiami „Google“ parduotuvės parduotuvėje ir kitose įdiegtose programose, turi praeiti „Google“ „Android“ suderinamumo testo rinkinį. Prietaiso įsišaknijimas arba pasirinktinio ROM įdiegimas neleidžia prietaisui „CTS Compatible“. Taip SafetyNet API gali pasakyti, ar esate įsišaknijęs, o tik patikrina CTS suderinamumą. Panašiai, jei gausite „Android“ įrenginį, kuris niekada nebuvo pateiktas su „Google“ programomis, vienas iš tų 20 JAV dolerių tablečių, išsiųstų tiesiai iš Kinijos gamyklos, tai nebus laikoma „suderinama su CTS“, net jei nesugadinote.

Jei norite gauti šią informaciją, „Google Play“ paslaugos atsisiunčia programą „snet“ ir paleidžia ją fone jūsų įrenginyje. Programa renka duomenis iš jūsų prietaiso ir reguliariai siunčia ją „Google“. „Google“ naudoja šią informaciją įvairiais tikslais - nuo platesnės „Android“ ekosistemos atvaizdo iki nustatymo, ar jūsų prietaiso programinė įranga buvo sugadinta. „Google“ nepaaiškina, ką tinklas ieško, tačiau tikėtina, kad „snet“ patikrina, ar jūsų sistemos skaidinys buvo pakeistas iš gamyklos būsenos.

Galite patikrinti įrenginio „SafetyNet“ būseną, atsisiųsdami programą, pvz., SafetyNet Helper pavyzdį arba SafetyNet Playground. Programa paprašys „Google“ saugos tarnybos tarnybos apie jūsų įrenginio būseną ir pasakys atsakymą, kurį ji gauna iš „Google“ serverio.

Norėdami gauti daugiau techninių detalių, perskaitykite šį dienoraščio įrašą, kurį parašė „Cigital“, programinės įrangos apsaugos įmonės, techninis strategas John Kozyrakis. Jis iškasė į SafetyNet ir daugiau paaiškina, kaip jis veikia.

Tai iki programos

„SafetyNet“ yra neprivaloma programų kūrėjams, o programų kūrėjai gali pasirinkti, ar naudoti, ar ne. SafetyNet neleidžia programai veikti, jei programos kūrėjas nenori, kad jis veiktų įsišaknijusiuose įrenginiuose.

Dauguma programų netikrins SafetyNet API. Net ir programa, kuri patikrina „SafetyNet API“, kaip ir anksčiau pateiktos testavimo programos, nebebus veikianti, jei gaus blogą atsakymą. Programos kūrėjas turi patikrinti „SafetyNet“ API ir leisti programai atsisakyti veikti, jei sužino, kad jūsų prietaiso programinė įranga buvo modifikuota. „Google“ „Android Pay“ programa yra geras pavyzdys.

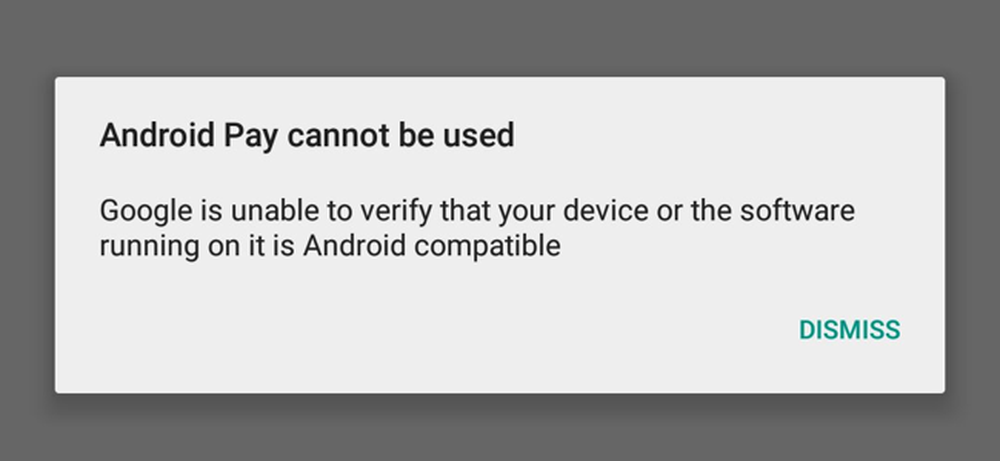

„Android“ mokėjimas neveiks dėl įsišaknijusių įrenginių

„Google“ „Android“ mokamasis mobilusis mok ÷ jimo sprendimas neveikia „Android“ įrenginiuose. Pabandykite jį paleisti ir pamatysite pranešimą, kuriame sakoma: „„ Android Pay “negalima naudoti. „Google“ negali patvirtinti, kad jūsų įrenginys ar juo veikianti programinė įranga yra suderinama su „Android“. “

Tai ne tik apie įsišaknijimą, o žinoma, kad pasirinktinis ROM'as taip pat praras jus šiam reikalavimui. „SafetyNet“ API teigia, kad ji nėra „„ Android “suderinama“, jei naudojate pasirinktinį ROM, su kuriuo įrenginys neatėjo.

Atminkite, kad tai ne tik aptinka įsišaknijimą. Jei jūsų įrenginys buvo užkrėstas tam tikros sistemos lygio kenkėjiškomis programomis, galinčiomis šnipinėti „Android“ mokėjimo ir kitomis programomis, „SafetyNet“ API taip pat neleistų „Android Pay“ veikti, o tai yra geras dalykas.

Įsišakniję įrenginį, „Android“ įprastas saugumo modelis sulaužomas. „Android Pay“ paprastai apsaugo jūsų mokėjimo duomenis naudodama „Android“ „sandboxing“ funkcijas, tačiau programos gali išeiti iš smėlio dėžės įsišaknijusiame įrenginyje. „Google“ neturi jokio būdo žinoti, kaip saugus „Android“ mokėjimas būtų tam tikrame įrenginyje, jei jis yra įsišaknijęs arba valdo nežinomą pasirinktinį ROM, todėl jie jį blokuoja. „Android Pay“ inžinierius paaiškino problemą „XDA Developers“ forume, jei norite sužinoti daugiau.

Kiti būdai Programos gali aptikti šaknį

SafetyNet yra tik vienas būdas, kaip programa gali patikrinti, ar ji veikia įsišaknijusiame įrenginyje. Pavyzdžiui, „Samsung“ įrenginiuose yra apsaugos sistema, pavadinta KNOX. Įjungus įrenginį, „KNOX“ saugumas išjungiamas. „Samsung Pay“, „Samsung“ mobiliųjų mokėjimų programa, atsisakys veikti įsišaknijusiuose įrenginiuose. „Samsung“ šiuo tikslu naudoja KNOX, tačiau ji taip pat gali naudoti „SafetyNet“.

Panašiai daugybė trečiųjų šalių programų blokuos jus nuo jų naudojimo, o ne visi jie naudoja SafetyNet. Jie gali tiesiog patikrinti, ar įrenginyje yra žinomų šaknų programų ir procesų.

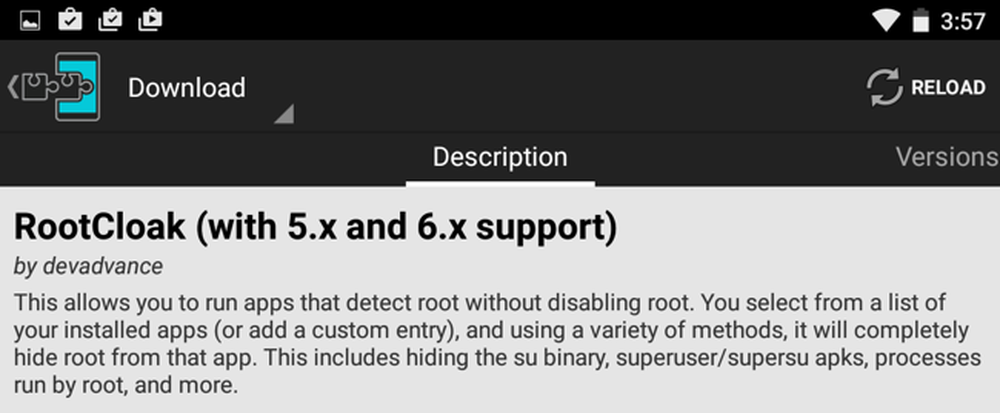

Sunku rasti naujausią sąrašą programų, kurios neveikia, kai įrenginys yra įsišaknijęs. Tačiau RootCloak pateikia kelis sąrašus. Šie sąrašai gali būti pasenę, tačiau jie yra geriausi. Daugelis jų yra bankinės ir kitos mobiliosios piniginės programos, kurios blokuoja prieigą prie įsišaknijusių telefonų, siekiant apsaugoti jūsų banko informaciją nuo kitų programų. Vaizdo srautinio transliavimo paslaugų programos taip pat gali atsisakyti veikti įsišaknijusiame įrenginyje kaip tam tikros rūšies DRM priemonė, bandant neleisti įrašyti saugomo vaizdo įrašo srauto.

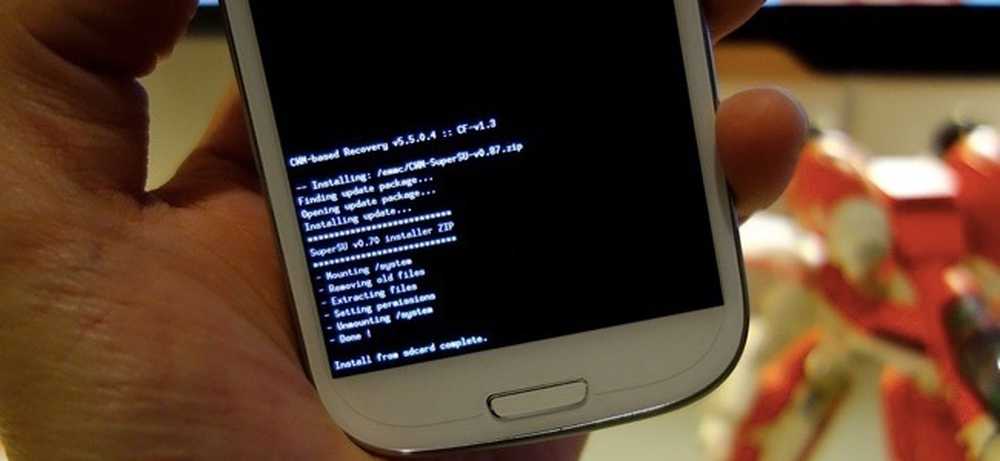

Kai kurios programos gali būti apgautos

„Google“ žaidžia kačių ir pelių žaidimą su „SafetyNet“, nuolat ją atnaujindama, bandydama išlikti prieš tai, kai žmonės jį supa. Pavyzdžiui, „Android“ kūrėjas „Chainfire“ sukūrė naują „Android“ įrenginių įsišakninimo būdą nekeičiant sistemos skaidinio, vadinamo „sistemine šaknimi“. „SafetyNet“ iš pradžių neatpažino tokių įrenginių kaip sugadintų, o „Android Pay“, bet SafetyNet galiausiai buvo atnaujintas, kad būtų aptiktas šis naujas įsišaknijimo metodas. Tai reiškia, kad „Android Pay“ nebeveikia kartu su sistemine šaknimi.

Priklausomai nuo to, kaip programa tikrina root prieigą, galite jį apgauti. Pvz., Yra pranešimų, kad kai kuriuos „Samsung“ įrenginius galima įveikti be išjungimo naudojant „KNOX“ saugumą, kuris leistų tęsti „Samsung Pay“ naudojimą.

Programų, kurios tiesiog tikrina šaknines programas jūsų sistemoje, atveju yra „Xposed Framework“ modulis, pavadintas „RootCloak“, kuris, kaip pranešama, leidžia jums apgauti juos į darbą. Tai veikia su tokiomis programomis kaip „DirecTV GenieGo“, „Best Buy CinemaNow“ ir „Flixster“ filmai, kurie paprastai neveikia įsišaknijusiuose įrenginiuose. Tačiau, jei šios programos buvo atnaujintos, kad galėtumėte naudoti „Google“ „SafetyNet“, tokiu būdu jie nebūtų taip lengva apgauti.

Daugelis programų toliau veiks įprastai, kai įsišaknėsite įrenginį. Mobiliosios mokėjimo programos yra didelė išimtis, kaip ir kitos bankinės ir finansinės programos. Mokamos vaizdo transliacijos paslaugos kartais bando užblokuoti jus žiūrėti savo vaizdo įrašus.

Jei jums reikalinga programa neveikia jūsų įsišaknijusiame įrenginyje, visada galite išjungti savo prietaisą ir jį naudoti. Programa turėtų veikti po to, kai grąžinsite įrenginį į saugią gamyklos būseną.

Vaizdo kreditas: „Danny Choo“ „Flickr“